Secure applications’ source code

Application Security Testing

Prevent your applications from being successfully attacked. Smoothly integrate source code analysis into your software development cycles. Continuously analyze, detect and correct code vulnerabilities.

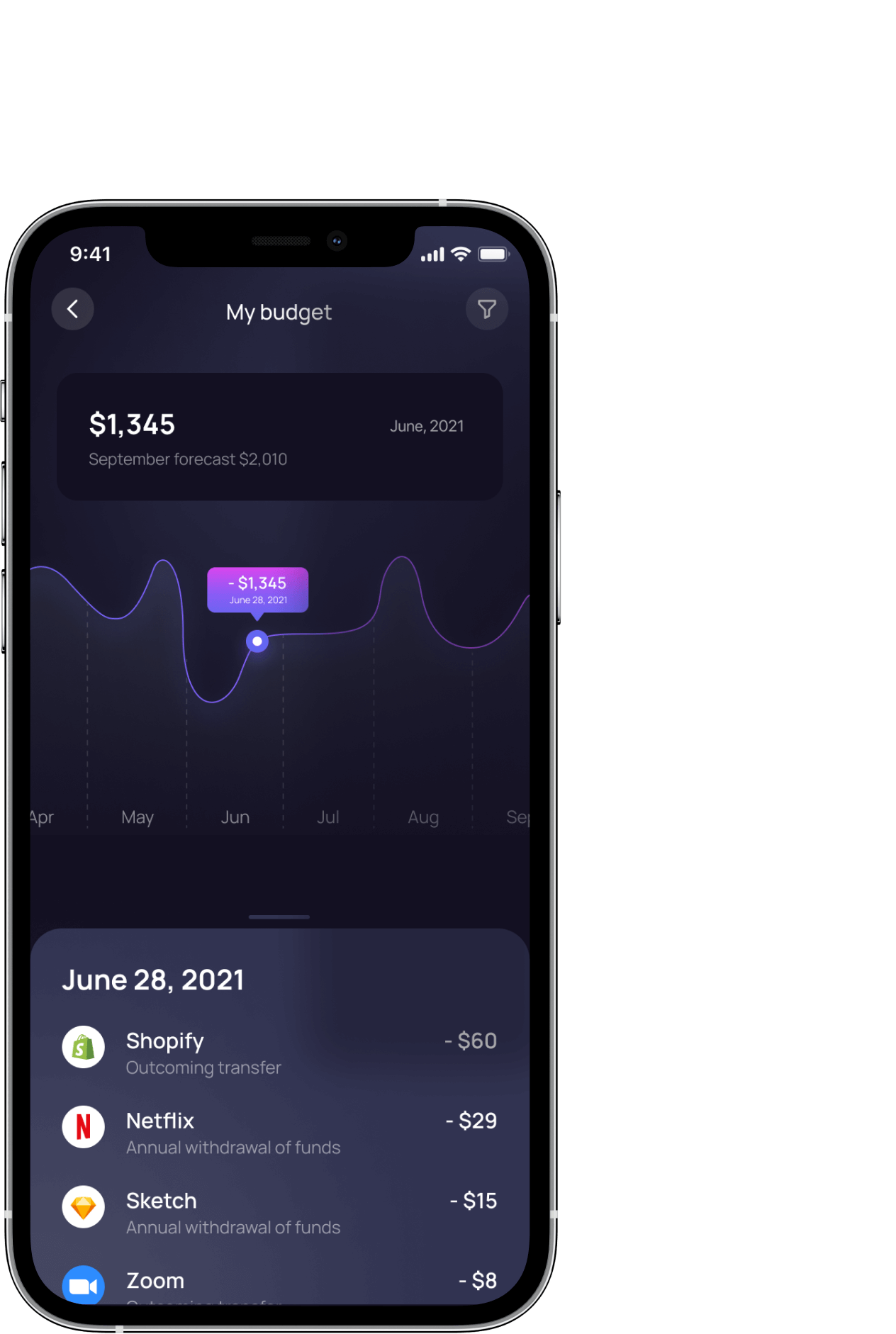

✓ Web and mobile application security testing

✓ Granular vulnerability detection (OWASP, SANS, CVSS…)

✓ Smart remediation support to enhance secure coding

✓ Seamless integration within the CI/CD process

Get rid of vulnerabilities

Last year, 98 % of organizations reported attacks targeting their web and mobile applications, according to a study conducted by Radware. Identifying and remediating application vulnerabilities is an essential part of cybersecurity. With Pradeo, deploying Application Security Testing into DevOps is seamless, intuitive and seen as a real asset by developers on a daily basis.

Efficient

Shorten the time to remediate vulnerabilities with advanced automated support

Educational

Designed to support all types of users, from the newcomer to the most experienced

Secure coding made quick and easy

A security library to monitor threats lurking on your applications and thwart attacks.

Automated analysis

Accelerate applications’ source code analysis and access a comprehensive view of the full application’s code.

Advanced detection

Detection and classification of vulnerabilities according to OWASP TOP 10, SANS TOP 25, CVSS scoring…

Smart prioritization

Get contextual intelligence to prioritize the most critical vulnerabilities in an action plan that is shared between users.

Diagnostic

Locate the causes of vulnerabilities with mechanisms to efficiently explore the code and easily find the sources of symptoms.

Contextual remediation

Capitalize on best practices already implemented in the code with the display of similar commands correctly programmed.

Tool customization

Customize the tool by informing it of your most sensitive data, the security repositories that are part of your activity field…

Start web and mobile application security testing now

- Integrated with your development environment (CI/CD, IDE)

- A tool to reduce meantime to remediate vulnerabilities

- Continuously improve developers’ secure coding knowledge

Compatible with your languages and tools

Protect all your applications with the same tool designed for your language, IDE and CI/CD platform.

Security as you go, with our application security toolkit

Audit de sécurité des applications mobiles (MAST)

Assure que les applications mobiles ne contiennent pas de comportements cachés ou de vulnérabilités critiques qui vont compromettre la confidentialité. Notre service d'audit de sécurité des applications mobiles décortique le code et les librairies de l'appli mobile afin d'identifier le traitement des données, les connexions, les vulnérabilités, les activités malveillantes et tire une conclusion de leurs sécurité et niveau de conformité.

Remédiation des comportements et vulnérabilités

Corrige les vulnérabilités et remédie aux comportements indésirables. Lorsque d'audit d'une application révèle des non-conformités, notre boîte à outils offre des conseils approfondis pour corriger les vulnérabilités et une fonctionnalité unique pour remédier automatiquement aux comportements indésirables. Cette fonctionnalité peut neutraliser les comportements conduisant à la géolocalisation, à la manipulation des données personnelles, à l'accès à certaines fonctionnalités telles que la caméra, etc.

Shielding des applications mobiles

Renforce le code de votre application mobile afin de le rendre plus complexe à comprendre, déchiffrer et altérer. Notre solution de shielding utilise plusieurs techniques afin d'empêcher qu'une application puisse être clônée, injectée de code ou altérer. Uniquement le fichier binaire est nécessaire pour réaliser le travail, rendant la tâche plus simple pour les organisations qui externalisent le développement à d'autres départements ou partenaires.

Authentification des applications mobiles

Détecte les connexions malveillantes d'applications fakes et de clones. Notre mécanisme d'authentification des applications contrôle toutes les supposées connexions entre votre serveur et appli en l'espace de quelques millisecondes. Quand un clone ou une fausse applications tente d'imiter votre appli, la tentative de connexion avec votre serveur sera interrompue.

In-App Threat Defense

Équipe les applications mobiles de capacités de détection et de réponse aux menaces. Nos fonctionnalités de sécurité mobile peuvent être intégrées dans les applications mobiles grâce à un SDK prêt à l'emploi. Les applications intégrant Pradeo Security évaluent automatiquement l'intégrité de leur environnement d'exécution et adaptent leur comportement en conséquence. Par exemple, lorsqu'une menace est détectée sur le terminal d'un utilisateur, l'accès aux services critiques peut être refusé pour éviter la fraude.

Collecteur d'événements de sécurité mobiles

Surveille le paysage des menaces des applications mobiles. Chaque secteur est ciblé par des menaces différentes. En surveillant les menaces qui entourent et ciblent leur propre application, les organisations peuvent obtenir des renseignements puissants sur les menaces mobiles, déployer des contre-mesures pertinentes et mener des enquêtes efficaces sur les incidents.

Pradeo

Pradeo